Uno de los efectos negativos que ha tenido la normalización del uso en muchos casos masivo en nuestras vidas de Internet ha sido la aparición de nuevas formas de delincuencia basadas en las debilidades inherentes, entre otros factores, protocolo IPv4.

En la creación del protocolo IPv6, la IETF (Internet Engineering Task Force) planteó no sólo un espacio inmenso de direcciones sino que replanteó un conjunto de mejoras, entre ellas, la de la seguridad.

Sin el uso de IPv6, de manera generalizada recurrimos al uso de VPNs (Virtual Private Networks) a la hora de transitar por redes públicas como en Internet, lo que permite a instituciones, corporaciones y empresas un coste muy inferior al uso de líneas dedicadas. Así, las VPN mediate el uso de cifrado, encriptación y autenticación aseguran la confidencialidad, privacidad, legitimidad e integridad de las comunicaciones mediante el uso de IPSec.

Pues bien, IPv6 no requiere de la configuración de forma separada de estos túneles entre extremos si no que pertenece de manera inherente al protocolo de forma estándar permitiendo la autenticación, integridad y cifrado nativo en la creación de los paquetes que deben ser transmitidos.

Si unimos a esta propiedad que el direccionamiento en IPv6 de cualquier dispositivo tiene el carácter de global (cualquier dispositivo incluso con un papel casi irrelevante como puede ser un motor para subir o bajar persianas), es decir, es un dispositivo que comunica extremo a extremo sin necesidad de traducciones, obtiene de manera transparente para los usuarios una comunicación segura sin depender de soluciones adicionales, esto es, mayor simplicidad, una vez más, en IPv6.

Pero de este hecho se van a derivar consecuencias aun de mayor calado en el funcionamiento general de la interconexión entre redes y por ende en la comunicación entre dispositivos finales como es el derivado de configuración de firewalls y routers que no van a llevar a cabo ningún tipo de manipulación de los paquetes de datos una vez creados, reduciendo la superficie de ataque además de proporcionar etiquetas de flujo de paquetes que permiten el rastreo y trazabilidad de los ataques a la vez que, dada la aplicación de la encriptación, se hacen muy difíciles los ataques de reconocimiento preparatorios (port scanning y ping sweeping, por citar algunos).

En un plano un poco más profundo, la compatibilidad nativa de IPv6 con mecanismos de autenticación y cifrado se extiende a:

- EAP (Extensible Authentication Protocol): Usado en entornos de acceso seguro (ej. Wi-Fi empresarial, VPNs, 802.1X). En IPv6 se integra de forma más natural con IPsec y otros protocolos de seguridad, facilitando la autenticación de usuarios y dispositivos en redes corporativas.

- Certificados digitales: IPv6 permite validar identidades en el tráfico cifrado extremo a extremo mediante certificados X.509. Esto asegura que los equipos y usuarios no solo cifran la información, sino que también pueden probar su identidad.

- Autenticación en IPsec: IPsec, obligatorio en el estándar IPv6, se basa en estos certificados y métodos de autenticación. Esto aporta confianza y no repudio, algo que en IPv4 es opcional y muchas veces depende de implementaciones externas.

Por último, hay que señalar que en esa revisión profunda del protocolo IPv4 y producto de la experiencia acumulada desde los años 70 sobre IPv4 la IETF procedió a una simplificación de la estructura del encabezado, añadiendo funcionalidades para facilitar el enrutamiento como la etiqueta de flujo que deriva en un rastreo preciso y predictible de los paquetes transmitidos y su tránsito por todos los dispositivos intermedios y a su vez hace mucho más fácil la detección de cualquier alteración de ruta o manipulación cualquiera.

La seguridad y ciberseguridad resultan hoy una preocupación necesaria e inteligente. Este conjunto de descripciones quiere llamar la atención sobre soluciones que podemos tomar de un día para otro y con extrema facilidad y, aspecto no baladí, sin apenas coste ni necesidad de nuevas inversiones.

Nota recomendada: El reto del direccionamiento de Internet: IPv6 (I)

Será precisamente en el próximo artículo donde describiremos de manera pormenorizada las estrategias de coexistencia y migración desde IPv4 a IPv6

Jesús Lazcano

Ingeniero en Telecomunicaciones

Director de la Corporación Overseas – Unireg

[email protected]

PORTADA

El ministro de Defensa advierte los riesgos electorales por grupos violentos

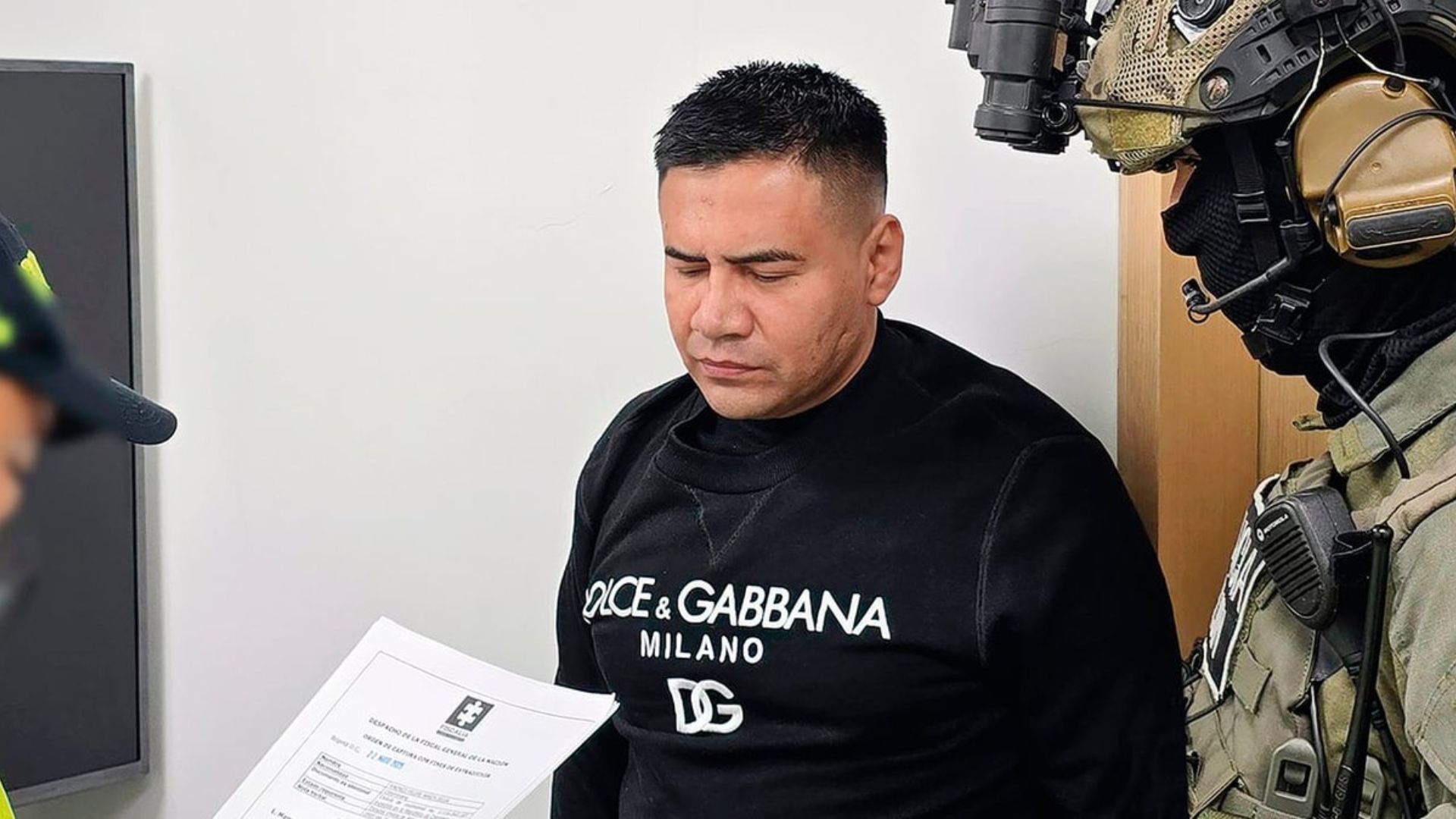

Los delitos por los que Pipe Tuluá deberá responder en los EE.UU.

Petro insta a Donald Trump a comprobar la lucha de Colombia contra el narcotráfico

Daniel Briceño, el cristiano que vigila fielmente el Secop